Le proposte del Cybersecurity National Lab per i docenti: consigli su cybersicurezza, corsi e workshop gratuiti

Il Cybersecurity National Lab, in occasione della sua partecipazione alla Fiera Didacta di Firenze, propone 10 consigli per la cybersicurezza a scuola, workshop di formazione e gioco e nuovi corsi gratuiti base e avanzati aperti a docenti delle scuole superiori

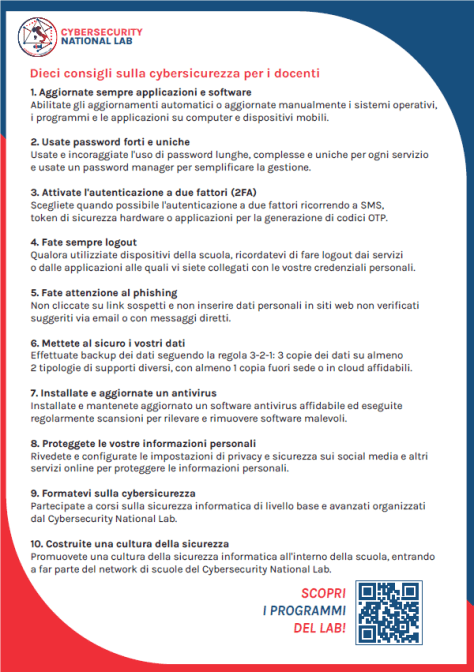

Pubblicato dal Cybersecurity National Lab del CINI (Consorzio Interuniversitario Nazionale per l’Informatica) un manifesto con 10 consigli e regole che i docenti delle scuole possono seguire per garantire un uso sicuro dei dispositivi digitali in classe. La mini guida – elaborata dai docenti dei corsi di cybersicurezza erogati periodicamente dal Laboratorio – sarà distribuita in occasione della fiera dell’innovazione didattica Didacta 2024 che si svolgerà a Firenze, presso la Fortezza dal Basso, dal 20 al 22 marzo e che vedrà la presenza del Laboratorio con un proprio stand presso il Padiglione Spadolini, Piano Attico, e con l’organizzazione di 6 workshop per docenti delle scuole superiori.

“L’attività con le scuole – afferma il direttore del Laboratorio Paolo Prinetto – è per noi centrale. In questi anni, oltre ad aver coinvolto oltre 30mila ragazzi e ragazze nei nostri programmi di formazione e gaming sulla cybersicurezza, abbiamo creato un network, CyberHighSchools, che adesso conta oltre 600 scuole con sede in tutta Italia che hanno accesso alle nostre iniziative di formazione gratuita, come i corsi base e avanzati per insegnanti, pubblicati sulla piattaforma SOFIA. Federare la propria scuola è semplice e gratuito e le opportunità per studenti e docenti sono davvero preziose”.

Il prossimo corso in partenza, le cui iscrizioni sono ancora aperte (fino al 29 marzo), è quello di cybersicurezza base, con inizio il 4 aprile 2024. Una seconda edizione del corso base è in programma in autunno. Oltre a questi percorsi formativi, i docenti potranno iscriversi ai 6 workshop in programma a Didacta: CYBERUNLOCK segui le carte e risolvi la cyber sfida, un gioco di carte guidato che ha l’obiettivo di proporre enigmi legati alla cybersicurezza da risolvere, ispirato a UNLOCK e ideato dalle ricercatrici della Scuola IMT Alti Studi Lucca; Capture-The-Flag: metodi didattici innovativi per imparare la cybersicurezza giocando, una serie di challenge sulla cybersicurezza che intendono dimostrare come questa modalità possa essere sfruttata anche nella didattica.

“Il senso che queste iniziative possono avere per noi insegnanti – afferma Tiziana Varone, docente dell’ITT G.C. Falco di Capua – è quello di tenerci aggiornati sulle novità in un ambito tecnologico in rapida evoluzione e offrirci strumenti didattici (le challenges, ad esempio) adatti allo stile di apprendimento della generazione Z. Devo confessare che, grazie alle iniziative del Cybersecurity National Lab, rimpiango di non avere trent’anni di meno per poter entrare a far parte del Team dei CyberDefender!”.

Federando il proprio istituto alla rete CyberHighSchools, gli studenti e le studentesse possono infatti iscriversi alla prossime edizioni dei programmi formativi a loro dedicati organizzati dal Lab, tra cui: OliCyber.IT, le Olimpiadi italiane di cybersicurezza; CyberTrials, il programma di formazione rivolto esclusivamente alle ragazze, e CyberChallenge.IT.

“Noi docenti siamo quotidianamente a rischio dal punto di vista della sicurezza informatica, utilizzando ormai solo piattaforme digitali per il nostro lavoro, come il registro elettronico. Quindi è fondamentale per noi formarci e aggiornarci sempre su questo tema per poi trasmettere queste informazioni ai ragazzi ” – spiega Michele Stecca, docente dell’ITT Eugenio Barsanti di Castelfranco Veneto, già partecipante ai corsi per gli insegnanti del Laboratorio. “Due dei nostri ragazzi, hacker buoni, hanno per esempio scoperto delle falle di sicurezza in alcune piattaforme che utilizziamo quotidianamente e ce le hanno segnalate prontamente”.

Per informazioni su come federare le scuole e iscriversi ai corsi gratuiti:https://cyberhighschools.it

Workshop in programma a Didacta 2024:

Mercoledì 20 marzo alle 11.30,

CYBERUNLOCK segui le carte e risolvi la cyber sfida!https://exhibitor.fieradidacta.it/eventi/2655-cyberunlock-segui-le-carte-e-risolvi-la-cyber-sfida

Mercoledì 20 marzo alle 16.30,

Capture-The-Flag: metodi didattici innovativi per imparare la cybersicurezza giocando

https://exhibitor.fieradidacta.it/eventi/2610-capture-the-flag-metodi-didattici-innovativi-per-imparare-la-cybersicurezza-giocando

Giovedì 21 marzo alle 9.30,

Capture-The-Flag: metodi didattici innovativi per imparare la cybersicurezza giocandohttps://exhibitor.fieradidacta.it/eventi/2611-capture-the-flag-metodi-didattici-innovativi-per-imparare-la-cybersicurezza-giocando

Giovedì 21 marzo alle 16.30,CYBERUNLOCK segui le carte e risolvi la cyber sfida!https://exhibitor.fieradidacta.it/eventi/2656-cyberunlock-segui-le-carte-e-risolvi-la-cyber-sfida

Venerdì 22 marzo alle 9.30,

CYBERUNLOCK segui le carte e risolvi la cyber sfida!https://exhibitor.fieradidacta.it/eventi/2657-cyberunlock-segui-le-carte-e-risolvi-la-cyber-sfida

Venerdì 22 marzo alle 11.30,

Capture-The-Flag: metodi didattici innovativi per imparare la cybersicurezza giocandohttps://exhibitor.fieradidacta.it/eventi/2612-capture-the-flag-metodi-didattici-innovativi-per-imparare-la-cybersicurezza-giocando